De WannaCry y Petya a los futuros ataques

• La especialización es inminente ante el ransomware

• El canal es pieza clave, pero debe ser un verdadero consultor

Ransomware no es un ataque nuevo, sin embargo, actualmente ha tenido gran resonancia en los medios desde que se perpetuaron los ya conocidos WannaCry, sus diferentes versiones y la consecuente manifestación masiva de Petya, NotPetya y Nyetya. Con ello, hoy quedó en claro que para enfrentar los desafíos que se esperan en tema de ciberseguridad, solo existe un camino: la profesionalización.

Ransomware no es un ataque nuevo, sin embargo, actualmente ha tenido gran resonancia en los medios desde que se perpetuaron los ya conocidos WannaCry, sus diferentes versiones y la consecuente manifestación masiva de Petya, NotPetya y Nyetya. Con ello, hoy quedó en claro que para enfrentar los desafíos que se esperan en tema de ciberseguridad, solo existe un camino: la profesionalización.

“Ransomware es un ataque del que ya sabíamos hace mucho tiempo, de hecho, en 2013 se dio el auge del conocido ‘Virus de la Policía’. Lo que hoy ha evolucionado es que los cibercriminales han perfeccionado su modo de operación, ya que éste funcionaba sin encriptación, requería que el usuario hiciera clic y solicitaba un rescate que se pagaba a través de tarjetas prepago que se conseguían en tiendas de autoservicio”, explicó Roberto Martínez, analista senior de seguridad en Kaspersky Lab.

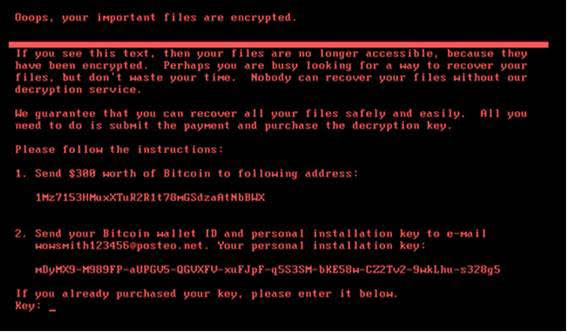

Ransomware es una versión de malware que encripta la información denegando el acceso a los usuarios, para luego pedir un rescate por ella. De acuerdo con la explicación de Rafael Chávez, gerente regional de Malwarebytes, el ransomware no es algo que ocurra de repente, es decir, este malware tiene un tiempo de gestación. “Pareciera que es algo que aparece en ese momento, pero los ataques se dan meses atrás, el promedio en la industria es de 200 días y últimamente vemos que se gestan con tan solo dos o tres meses de anticipación. En el caso específico de WannaCry, los atacantes entraron tres meses antes a las máquinas que presentaban la vulnerabilidad, se contaminó la máquina poco a poco, igual que en una enfermedad”.

Héctor López, fundador de la Organización Mexicana de Hackers Éticos y quien ha trabajado en diferentes agencias gubernamentales de seguridad como Secretaría Gobernación o las distintas agencias policíacas, explicó: “esto comenzó, cuando tuvimos acceso al código fuente del primer ransomware llamado Hidden Tear de open source, que una persona liberó en Finlandia, de ahí avanzó y evolucionó hasta el momento en que se conceptualizó con herramientas tecnológicas que permiten encriptar el disco duro y las llaves viajan por Thor, por lo que nunca están en un servidor físico, así que hay que tomar en cuenta que ni el mejor hacker del mundo, ni el mejor forense va a encontrar las llaves, de repente hay errores de coalición de algoritmos y curvas elípticas y se puede definir la llave, pero nunca están en el servidor”.

De ese momento que describe el especialista llegamos hasta el histórico 12 de mayo, cuando se manifestó WannaCry en un aproximado de 200 mil sistemas de 150 países, gracias a la explotación de una vulnerabilidad de Microsoft conocida como EternalBlue, la cual cayó en manos del grupo cibercriminal: The Shadow Brockers, luego de que lograran entrar a la Agencia Nacional de Seguridad (NSA) de EE.UU, que la había descubierto tiempo atrás.

En opinión de López, algunos aspectos importantes a destacar en los hechos, es en primer lugar que el virus ya no se propaga por dar clic y en estos casos el usuario ya no es necesario. Relacionado a ello, en segundo lugar el hecho de que “la vulnerabilidad se estaba utilizando como arma y no se realizó el proceso adecuado para alertar sobre las amenazas que existen con el fin de frenarlo. Lo más adecuado es que si se encuentra un fallo crítico en Windows debe reportarse ante el CIRT, (Equipos de Respuesta Incidentes Computacionales). El problema ahora es que son vulnerabilidades que fueron encontradas por el gobierno y son usadas con fines de espionaje, y al tener descuidos entra un grupo de hackers y se las roba. Parece de fantasía, pero es cierto, incluso en instituciones como la NSA y el FBI existen fallas y a pesar de toda la tecnología, existe gente más inteligente que se aprovecha, porque el hacker underground es un estilo de vida que sí existe, o bien aunque seas la NASA no puedes cuidar que hacen tus agentes cuando van a un Starbucks y de ahí las fugas”.

No obstante, a pesar de todo el revuelo y de la información que ya sabían muchos de los usuarios que causó WannaCry por sus dimensiones a nivel mundial, muy pronto surgió un segundo ransomware que explotó EternalBlue, Petya y sus versiones Notpetya y Nyetya, solo que su ataque fue más efectivo. Y a pesar de que se cree que la principal razón de este tipo de ataques es económica, Petya y sus diferentes versiones pusieron en duda esta creencia, ya que de acuerdo con el modo de actuar y desde el punto de vista de diferentes especialistas se cree que la motivación en estos casos fue de sabotaje, al respecto, Roberto Martínez de Kaspersky dijo: “se sabe hasta el momento, luego de analizar información en colaboración con distintos especialistas y con base en las métricas que se obtuvieron, que este ataque no perseguía beneficios financieros”. Recordemos que el virus se focalizó en países como Ucrania y Rusia, atacó a empresas estratégicas y sectores críticos como: el Banco Nacional de Ucrania, la empresa petrolera rusa Rosneft, el sistema de transporte y aéreo de Kiev, plantas siderúrgicas, hasta la planta nuclear en Chernóbil se vio afectada.

“El actual panorama que estamos viviendo, solo reveló la realidad: el bajo nivel de madurez, tanto en la personas como en las empresas, ya que se sigue sin creer que podemos ser un blanco de ataque, siempre pensamos que eso no nos va a pasar, por lo que las alertas y la información que se recibe se subestima”: Roberto Martínez.

Panorama en México

Los expertos afirman que son muchos los casos de empresas y organismos que fueron vulnerados en esta ola de ciberataques y nuestro país no es la excepción. “Vimos que en México se incrementaron los ataques y conocemos muchos casos que querían una solución inmediata, el problema es que en México siempre vamos pensando que a mí no me pasa nada”, reconoció Rafael Chávez. De acuerdo con cifras destacadas en el reporte de seguridad de Malwarebytes de enero a julio del 2017, se han detectado 16.3 millones de ataques generales en sus clientes y aunque no conocen la cifra exacta de los casos de WannaCry y Petya, sí conocen clientes que se vieron afectados.

Quien dio más detalle de los hechos en México fue el fundador de la OMHE: “Yo tengo evidencia de gente a la que le afectó, así como instituciones de salud en México, gobiernos, la SEGOB, la PGR, incluso PEMEX y diferentes instituciones bancarias, fueron atacadas. En el SAT intentaron atacar pero ellos sí estaban bien respaldados”, afirmó.

“Antes decía en mis conferencias: ¡cuidado ahí hay un agujero! hoy ya hay un cráter. México se quedó ‘echando la hueva’ y ahora le toca recibir latigazos, porque poner internet gratuito en plazas no es hacer una ciudad digital. En México no hay leyes porque los encargados de hacerlas no entienden los conceptos…Pero yo le diría a los usuarios que vean más allá de Petya, que entiendan que sí nos afecta… porque yo calculo que los problemas de seguridad (en México) se van a desplegar al menos entre un 200 y 400% en los próximos cinco años, porque no estamos protegidos”, aseguró Héctor López.

Lo que es importante saber para prevenir

Es necesario destacar que a pesar de todas las barreras y estrategias de seguridad, siempre existe la probabilidad de ser atacado. No por ello, se debe prescindir de las herramientas de seguridad. De acuerdo con Martínez, “la seguridad se trata de reducir los riesgos, no podemos pensar que una sola solución o solo las actualizaciones nos protegerán, porque existirán ataques que exploten siempre nuevas vulnerabilidades. Hoy de lo que estamos hablando es de contar con un plan conformado por una arquitectura de soluciones”. En lo anterior coincidió Chávez, quien ahondó: “siempre que hablemos de desarrollo de software y uso de él existirán vulnerabilidades, por ello las empresas trabajan constantemente con equipos de profesionales para encontrar las remediaciones y lanzar inmediatamente los parches que cubran estas brechas”.

Internet se ha convertido en un espacio peligroso y lo seguirá siendo en la medida en la que continuemos creando mayor dependencia tecnológica, por ejemplo con la llegada del Internet de las cosas y la deseada vida digital, los riesgos van en aumento. Pero lo que ha llegado, llegó para quedarse, así que aunque el escenario es incierto e inquietante, no significa que tengamos que desconectarnos por siempre y regresar a lo rudimentario. Lo que se tiene que hace es estar mejor informados, ser más conscientes de los riesgos y con ello tratar de reducir al máximo las brechas.

Recomendaciones

“Se requiere hacer un modelado de las amenazas, averiguar los potenciales vectores de ataque, luego considerar la seguridad por capas y contar con una estrategia de incidentes. Debemos de tomar en cuenta que la seguridad debe ser adaptativa y basada en crisis, así como considerar los niveles de compromiso de la información, para que con ello se elijan las soluciones adecuadas a cada caso”, puntualizó Martínez.

En lo anterior coincidió el directivo de Malwarebytes, quien destacó que no es conveniente recurrir a una estrategia tipo manual, ya que cada usuario es distinto y sus entornos son diferentes, por lo que las medidas se deberán de adaptar dependiendo de sus procesos, formas de trabajo y ambientes, por lo que no hay recetas de cocina.

Sin embargo, algunos temas esenciales que sí se deben de tomar en cuenta son por ejemplo, el parcheo constante, “Es claro que hoy es algo que se vuelve complejo porque contamos con muchos tipos de software, el sistema operativo, el navegador, Adobe, Flash, Java, Office, visualizadores, etcétera. Hoy en día tienes de 10 a 50 aplicaciones y mantenerlas todas actualizadas se vuelve una labor complicada para el usuario. Sin embargo lo ideal es parchar constantemente”, añadió Chávez. Adicionalmente se debe contar con equipos de protección de perímetro como: firewalls, IPS e IDS. Asimismo equipos de protección al end point con antivirus, monitoreo de red y agregar una capa de protección avanzada, aunado a políticas de acceso para cada perfil como usuarios remotos y dispositivos empresariales.

Un plan de respaldo y disponibilidad de datos siempre es importante para estar a salvo de ransomware, ya que puede evitar caer en la desesperada y tal vez única alternativa de pagar el rescate para recuperar los activos de la empresa, ya que como lo dijo Brian Krzanich, CEO de Intel, “Data is the new oil”.

“De las 200 mil máquinas infectadas, creo que el 99% de esas tenían un antivirus. No estoy diciendo que el antivirus sea malo, solamente que no es suficiente, hoy se requieren una capa adicional de protección”: Rafael Chávez.

Por su parte, el fundador de OMHE recomendó a las empresas contar con personal especializado en seguridad informática, “Ya sé que preferirían que recomendara un producto y listo, pero si quieres tener tu oficina limpia pues necesitas contar con personal de limpieza, si quieres pan necesitas un panadero, es así de fácil. Además recomendaría hacer la elección de esa persona adecuadamente, una persona que se apegue a protocolos internacionales, que esté debidamente certificado, porque no podemos pensar que alguien externo puede venir a cuidar nuestra casa. He encontrado empresas que gastan millones en Cisco o Palo Alto y la realidad es que llegan, les cablean, les ponen sus cajita y al final tienen un árbol de navidad con foquitos prendiendo, a las empresas se le ha olvidado que la seguridad no es plug and play y deben de invertir en un especialista”. Con esta inversión en personal, estrategias como la realización de pentesting serán más efectivas, ya que habrá personal para dar seguimiento a los reportes que arrojen.

Por su parte, el fundador de OMHE recomendó a las empresas contar con personal especializado en seguridad informática, “Ya sé que preferirían que recomendara un producto y listo, pero si quieres tener tu oficina limpia pues necesitas contar con personal de limpieza, si quieres pan necesitas un panadero, es así de fácil. Además recomendaría hacer la elección de esa persona adecuadamente, una persona que se apegue a protocolos internacionales, que esté debidamente certificado, porque no podemos pensar que alguien externo puede venir a cuidar nuestra casa. He encontrado empresas que gastan millones en Cisco o Palo Alto y la realidad es que llegan, les cablean, les ponen sus cajita y al final tienen un árbol de navidad con foquitos prendiendo, a las empresas se le ha olvidado que la seguridad no es plug and play y deben de invertir en un especialista”. Con esta inversión en personal, estrategias como la realización de pentesting serán más efectivas, ya que habrá personal para dar seguimiento a los reportes que arrojen.

A nivel de usuario, como medida preventiva se debe generar cultura de seguridad para enseñarles a navegar de forma segura y no caer en ciertos comportamientos que pueden prevenir algunos ataques. “Cada vez hay más formas en las que los atacantes engañan a los usuarios, con correos falsos del SAT, la CFE, promociones de Aeroméxico, debemos ser responsables y no visitar sitios sospechosos”, recomendó Chávez.

¿Qué hacer ante un ataque?

En caso de ser atacados, el tiempo promedio de detección, es decir el tiempo que pasa en el que te das cuenta que estás infectado y el tiempo que se manifiesta, es necesario que sea considerado y medido por las empresas, explicó Chavéz, “ya que si se reduce, las posibilidades de que el virus se manifieste son cada vez menores”. Luego de la detección se requerirá una herramienta de remediación para evitar que se manifieste el ataque. Lo anterior debe de estar contenido en el plan de seguridad previo. El especialista también recomendó que si se detecta un equipo infectado, se debe escanear el resto de las máquinas de la organización para evitar que el ataque se propague.

Según lo explicó Roberto Martínez, durante los ataques de Petya no se pudo recuperar la información, tanto por el bloqueo de los proveedores de servicio como por que las claves no son funcionales. Chávez explicó que pagar el rescate no garantiza recuperar la información, “Muchas veces se paga y no se recibe la clave adecuada y cuando se quiere contactar a los hackers no contestan”. De hecho, los expertos plantean que el modo de operar de estos nuevos ataques globales, ponía en riesgo al ransomware mismo, ya que si los afectados no reciben la información, en futuros ataques las empresas no considerarán el pago del rescate dentro de sus opciones.

Liberemos de culpa un poco al usuario

“Supongamos que yo soy el usuario más cuidadoso del mundo, uno ejemplar, aun así soy vulnerable de sufrir un ataque. Aún en sitios seguros puedo tener riesgos, no porque el sitio legítimo tenga la culpa, sino que éste vende espacios publicitarios que puede ser una campaña de malvertising”, indicó Chávez.

Mucho se culpa en la industria a los usuarios por las prácticas irresponsables que facilitan los ataques, sin embargo los cibercriminales tienen formas muy eficaces de atacar, ya sea a través de engaños, donde requieren una acción del usuario o bien por ataques específicos que no los involucra. Héctor López, dijo al respecto, que jamás pondría al usuario como el responsable de un ataque, para él los dos únicos culpables de WannaCry es Microsoft y la NSA.

Luego de WannaCry, Microsoft aseguró haber lanzado tres meses antes del 12 de mayo, la actualización pertinente para parchar y evitar el riesgo a partir de la vulnerabilidad llamada el EternalBlue, liberándose así de la culpa. En opinión del hacker profesional, Héctor López, la compañía es la principal responsable, “Creo que la empresa ha pecado de pensar que el usuario es tonto y que por más que sean hackeados no se van a cambiar de sistema, aunque un poco tiene razón, porque hasta en las universidades te enseñan a trabajar con Microsoft y te vuelves dependiente tecnológico, lo que te obliga a trabajar con esa herramienta toda tu vida”. “En el caso de EternalBlue, el responsable fue Microsoft porque te venden un equipo blindado que se supone ya pasó por pruebas de seguridad, y si bien entiendo que al ser el sistema operativo más usado a nivel mundial hay muchos hackers intentando atacarlo, su culpa está en no ofrecer un producto con seguridad infalible; el problema es de arquitectura de software, y ellos lo saben, desde su versión XP el software era el más ‘chafa’, hasta OS X se hackeaba menos, incluso las versiones de Linux empresariales como Red Hat y SUSE tenían menos Zero Day y estaban menos expuestos a ataques comunes. Hoy se sigue viendo que el común denominador de ataques es Microsoft. Y si ellos en su siguiente versión no incluye un antiransomware y no me garantiza la seguridad, yo no lo compraría”.

El rol del canal en ciberseguridad

Pues bien, el desafío para los canales distribuidores que solo busquen comercializar soluciones de seguridad sin querer meter mucho las manos, su tiempo se está acabando. Frente a este panorama no se puede pretender vender una licencia y librarse de la especialización.

WannaCry, Petya y sus diferentes evoluciones provocaron mayor preocupación en los usuarios y con ello mayor foco a temas de seguridad, con lo que la consciencia del usuario se eleva buscando en la industria más que un producto, un asesor. Por ello, el canal tendrá que elevar su conocimiento y estar al día de las nuevas tendencias en seguridad, si es que no se quiere jugar el papel al que Héctor López le llama “charlatan”, es decir, gente que no está preparada para enfrentar los desafíos del presente, que se dicen hackers o especialistas en seguridad, por solo tomar cursos cortos de Hacking México.

Para Roberto Martínez, “Los canales son una pieza clave porque, no existe una solución absoluta de seguridad, sino que entran en juego varias soluciones y los clientes ya no quieren sentir que alguien solo les vende una caja, por lo que tienen que ser verdaderos consultores con un alto nivel de profesionalización”.

El fundador de OMHE subrayó que hoy se requieren verdaderos especialistas que les apasione el tema de hacking, “porque hay mucha gente en México que se vende como hacker y en realidad no sabe. Hoy se estudia seguridad porque se sabe que está pegando y que se puede obtener ganancias, pero si lo haces solo por dinero, solo te va a funcionar un rato, para esto se requiere pasión y que en realidad te guste”. Por último, de modo general el hacker mexicano dijo: “me gustaría hacer un llamado, que no se sienta hostil, debemos desarrollar nuestros propios grupos tácticos y que se encarguen de verificar qué pasa en Internet, por cuestión de soberanía. Todas las .gob se alojan en el extranjero y debería de haber algo que exija que los datos de la ciudadanía no deben estar en otro país. En México no estamos listos para defendernos”.