Para el sector industrial Kaspersky predice cambios en el panorama de amenazas

Los analistas del CERT ICS de Kaspersky han compartido sus predicciones sobre los riesgos en los Sistemas de Control Industriales (ICS, por sus siglas en inglés) para los próximos años con el objetivo de que las organizaciones estén preparadas ante las amenazas vigentes en 2023.

Estas predicciones incluyen más vectores de ataque por el aumento de la digitalización, actividades de ciberdelincuencia provenientes de los propios empleados de las empresas y ataques de ransomware sobre infraestructuras críticas. Los ciberatacantes también explotarán aspectos técnicos, económicos y geopolíticos, advirtió la compañía.

Nuevos riesgos y cambios en las amenazas

Los expertos de Kaspersky predicen un cambio en las amenazas avanzadas persistentes (APT) contra las organizaciones y dispositivos inteligentes (OT) en nuevos sectores industriales y localizaciones. Sectores económicos como la agricultura, logística y transporte, energía, alta tecnología, farmacéuticas y fabricantes de equipos médicos sufrirán más ataques este año. Los objetivos tradicionales, como los militares y gubernamentales, también estarán en el punto de mira.

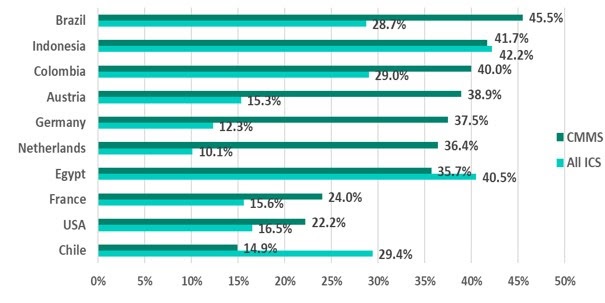

Las posibilidades de ataque se amplían debido al aumento de la digitalización en áreas como IIOT y SmartXXX, incluyendo los sistemas de mantenimiento predictivo y los gemelos digitales, una tendencia que se ve claramente en las estadísticas de ataques a los sistemas de gestión de mantenimiento computarizados (CMMS) durante la primera mitad de este año. Curiosamente, el Top-10 de países que sufrieron más ataques en estos sistemas son también los países que tienen los mejores niveles de seguridad.

Países con mayor porcentaje de ataques a CMMS en el primer trimestre de 2022

La ampliación de los vectores de ataque en el caso de las amenazas está también relacionada con el aumento de los precios de la energía y el hardware, factores que empujarán a muchas empresas a apostar por la infraestructura en la nube a través de proveedores externos en detrimento de la infraestructura local. Esto también puede afectar a los sistemas de información (SI).

Las amenazas también se enfocarán en los transportes no tripulados, que serán tanto objetivos como herramientas de ataque. Otros riesgos para tener en cuenta son el aumento de la actividad delictiva para recolectar credenciales de los usuarios, además de las amenazas que supondrán algunos empleados de las propias empresas que a su vez trabajan con grupos criminales con la extorsión y las amenazas persistentes avanzadas como base de sus actividades. Estos trabajadores internos serán activos en las plantas de producción, en los desarrollos tecnológicos, los fabricantes de productos y los proveedores de servicios.

Las fluctuaciones geopolíticas también tendrán un efecto global en la ciberseguridad industrial, algo que será más evidente en 2023. Junto al aumento de la actividad en el caso de hacktivistas que trabajan en favor de intereses políticos tanto locales como internacionales, se verán cada vez más ataques de ransomware a infraestructuras críticas por el hecho de que son difíciles de detectar.

El deterioro de la cooperación internacional en la aplicación de la ley hará aflorar ciberataques en países considerados como adversarios. Al mismo tiempo, las soluciones desarrolladas a nivel local pueden conformar nuevos riesgos debido a que el software tenga errores de configuración y vulnerabilidades de tipo zero day que serán una puerta abierta tanto para ciberdelincuentes como hacktivistas.

Las organizaciones enfrentarán nuevos riesgos, como la reducción en la detección de amenazas por los errores de comunicación entre los empleados dedicados a la seguridad de la información y los analistas de este sector que ejercen su actividad en países actualmente en situación de conflicto. También se verá una reducción en la calidad de la inteligencia sobre las amenazas, que llevará a los gobiernos a tratar de controlar la información sobre incidentes y vulnerabilidades.

El papel cada vez mayor de los gobiernos en los procesos operativos del sector industrial, incluidas las conexiones a la nube y los servicios estatales -muchas veces menos protegidos que en el caso de empresas privadas de peso en el sector de la ciberseguridad-, generará riesgos adicionales en los sistemas de información. Por ello, existen mayores peligros en la fuga de datos confidenciales debido a la notable cantidad de empleados poco cualificados en las instituciones públicas, además de una cultura y prácticas internas de seguridad aún por implantar.

Nuevas técnicas y tácticas para tener en cuenta en futuros ataques

Los analistas del CERT ICS también realizaron una lista con las técnicas y tácticas que se esperan en 2023:

–Phishing y código malicioso en webs legítimas.

–Distribución de troyanos embebidos en generadores de claves, parches y software de uso extendido.

–Correos de phishing ligados a la actualidad, con contenido dramático, incluyendo hechos políticos, temas que buscarán llamar la atención.

–Documentos robados en ataques anteriores a organizaciones relacionadas con la empresa se usarán como cebo en correos electrónicos de phishing.

–Difusión de correos desde buzones de empleados y partners enmascarados como mensajes de trabajo legítimos.

–Vulnerabilidades de tipo N-day, se ralentizarán a medida que las actualizaciones de seguridad estén disponibles en los mercados.

–Aprovechamiento de errores básicos como el uso de contraseñas predeterminadas y vulnerabilidades básicas de tipo Zero-Day en productos de nuevos proveedores, incluidos los locales.

–Ataques a servicios en la nube.

–Utilización de errores de configuración en soluciones de seguridad, por ejemplo, los que permiten desactivar el antivirus.

–Uso de servicios populares en la nube, como CnC. Incluso después de detectar un ataque, es posible que no se pueda bloquear porque determinados procesos comerciales importantes dependen de la nube.

–Explotación de vulnerabilidades en software legítimo como DDL Hijacking y BYOVD (Bring Your Own Vulnerable Driver) para, por ejemplo, sortear el nodo final de seguridad.

–Distribución de malware a través de medios extraíbles (discos duros, USB, DVD, CD, etcétera).

“Al analizar los incidentes de 2022 podemos afirmar que hemos entrado en una era en la que los cambios más significativos en las amenazas sobre los ICS están marcados principalmente por la geopolítica y los factores macroeconómicos derivados de ella. Los cibercriminales son cosmopolitas, pero prestan mucha atención a las tendencias políticas y económicas mientras buscan ganar dinero fácilmente. Esperamos que nuestro análisis de futuros ataques sea útil para que las organizaciones se preparen de cara a las nuevas y emergentes amenazas”, declaró Evgeny Goncharov, director del CERT ICS de Kaspersky.

Puedes acceder a las predicciones completas del informe de 2023 para los ICS aquí.

WhatsApp eSemanal 55 7360 5651