Secnesys y Licencias OnLine dedican evento a zero trust

Ambas compañías, en conjunto con John Kindervag, creador del concepto zero trust, realizaron un evento híbrido dedicado a esta estrategia de seguridad.

La conferencia comenzó con un análisis del comportamiento de los ciberdelincuentes que buscan estar un paso al frente con ataques focalizados y actualizados con los temas de moda para lograr con éxito sus planes.

De acuerdo con Jesús García, CTO de rThreat, hay incluso ransomware as a service que se ofrece en la Deep web para que cualquiera pueda pagar y hacer uso de esto. También dijo que las amenazas están a la orden del día y son tan grandes que hay grupos que publican la información que secuestran con el tiempo restante para que las organizaciones comprometidas paguen el rescate o se hagan públicos estos datos al finalizar el reloj.

Mencionó que en la actualidad los cibercriminales están avanzando rápidamente y son más organizados que nunca con ayuda de machine learning e IA por lo que han perfeccionado sus habilidades de automatización. “Las organizaciones muchas veces están analizando el pasado, tratando de interpretar el futuro. Dejando de lado que lo importante es anticiparnos al comportamiento de los atacantes al conocer qué los motiva a atacar con soluciones capaces de aprender y tomar decisiones con base en los comportamientos usuales e inusuales de los usuarios externos e internos”, explicó Jesús García.

Asimismo se contó con la presencia de John Kindervag, experto en ciberseguridad y creador del término zero trust, quien definió a dicho termino como una estrategia para frenar las violaciones de datos y ataques cibernéticos. Advirtió que no se puede detener al infractor de que cometa alguna violación a los datos, pero sí se tiene la capacidad de impedir que logre su cometido aplicando correctamente la siguiente metodología de cinco pasos:

–Definir lo que se va a proteger y aplicar la estrategia DPAS (Data Application Assets Services) o Servicios de activos de aplicaciones de datos.

–Trazar el flujo de operaciones.

–Personalizar la infraestructura zero trust a utilizar.

–Diseñar una política zero trust.

–Dar mantenimiento y vigilar.

Kindervag mencionó también tres niveles de compromiso estratégicos para lograr mejores resultados en este tipo de implementaciones de ciberseguridad, resaltando en primer lugar una gran estrategia: su funcionalidad depende de las personas que lideran la empresa y sus objetivos dentro de la misma (directores ejecutivos, funcionarios, miembros del consejo de administración, etcétera.) y tiene el objetivo de frenar la violación de datos que es la información confidencial o bajo restricciones que puede estar en manos de un agente malintencionado externo que se puede infiltrar en los sistemas internos de la empresa. Como por ejemplo el robo masivo de tarjetas de una tienda mayorista o cuando despiden al CEO por un error que cometió el departamento de TI.

El hecho de no contar con políticas de seguridad sólidas hace que haya violaciones a sus sistemas y estos se vulneren con facilidad, por esta razón es importante conocer la forma en que están diseñadas las estructuras de seguridad. Por eso la importancia que el gobierno da a zero trust, ya que funciona y previene que agentes maliciosos roben información a las empresas, señaló el especialista.

Agregó que el segundo punto de la estrategia se refiere a la idea de alcanzar la meta con gastos infructuosos cuando se invierte en soluciones costosas que al final no funcionan para la organización. También señaló que cuando hay demasiados procesos administrativos de cumplimiento hace que los sistemas sean más vulnerables porque están elaborados por personas que desconocen los procesos de seguridad cibernéticos.

Como tercer tema de la estrategia mencionó las herramientas y técnicas en donde se debe seguir siempre una serie de pasos para lograr el objetivo. Así como las operaciones que son la forma de aplicar esas herramientas y técnicas para lograr la meta a través de plataformas y políticas.

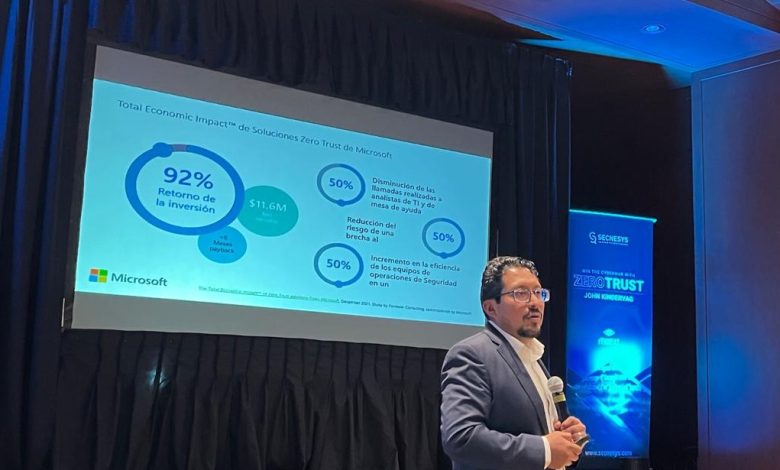

Por último Ernesto Jiménez, director comercial de Licencias OnLine México, invitó a los canales a conocer las soluciones que implementan la metodología zero trust, como en este caso Secnesys, empresa que desde 2015 ofrece consultoría y ciberinteligencia especializada para estrategias de ciberseguridad y que junto con Licencias OnLine, orienta a los canales en esta metodología altamente reconocida a nivel global.

WhatsApp eSemanal 55 7360 5651

También te puede interesar:

Licencias OnLine y Microsoft dan a conocer sus paquetes de migración a la nube

Trellix, nueva marca de McAfee y FireEye disponible con Licencias OnLine

Microsoft y Licencias OnLine impulsan la metodología Zero Trust para entornos híbridos y seguros en México

Las cinco fases de la adopción de zero trust: de la confianza implícita a la explícita